Dark_nexus: Mạng botnet mới được phát hiện với nhiều tính năng nguy hiểm

Các nhà nghiên cứu phát hiện một mạng botnet mới có tên "dark_nexus", với một loạt các tính năng vượt xa các botnet hiện có ngày nay như: khả năng ngụy trang lưu lượng độc hại, ẩn mình và lây nhiễm 12 kiến trúc CPU khác nhau.

Botnet là mạng lưới các máy tính, các thiết bị Internet of Things (IoT), các thiết bị di động đã bị xâm nhập và chiếm quyền điều khiển. Khi kết hợp với nhau, các thiết bị này có thể được sử dụng để thực hiện các cuộc tấn công từ chối dịch vụ (DDoS), khởi chạy các chiến dịch spam…

Mạng botnet mới phát hiện được đặt tên Dark_nexus dựa trên một chuỗi trên banner. Về mặt tính năng, Dark_nexus có một số đặc điểm tương đồng về code với Mirai và Qbot, trong khi hầu hết các tính năng còn lại đều hoàn toàn mới.

"

Mặc dù Dark_nexus có chung một số tính năng với các botnet IoT đã biết trước đó, một số mô-đun được phát triển khiến botnet này nguy hiểm hơn nhiều”, các nhà nghiên cứu cho biết.

Dark_nexus đã tồn tại được ba tháng và có tới 3 phiên bản khác nhau. Theo số liệu ghi nhận được, có ít nhất 1.372 bot được kết nối với botnet, phần lớn tại Trung Quốc, Hàn Quốc, Thái Lan và Brazil.

Sau khi phát hiện thiết bị mục tiêu để xâm nhập, botnet sẽ sử dụng công cụ khai thác “credential-stuffing’’ (nhồi thông tin danh tính). Hai mô-đun, một đồng bộ và một không đồng bộ, được sử dụng. Cả hai sẽ lợi dụng giao thức Telnet và danh sách thông tin đăng nhập đã có từ trước để giành quyền truy cập thiết bị.

"

Giống như các công cụ scan được sử dụng bởi các botnet phổ biến khác công cụ scan của Dark_nexus được triển khai như một máy trạng thái hữu hạn (finite-state machine) áp dụng mô hình giao thức Telnet và thực hiện các bước lây nhiễm tiếp theo, trong đó kẻ tấn công đưa ra các lệnh tương ứng dựa trên đầu ra của các lệnh trước đó", các nhà nghiên cứu giải thích.

Trong quá trình khởi động, botnet sử dụng các quy trình tương tự như Qbot; một số fork (hoạt động mà một tiến trình tạo ra một bản sao của chính nó) được thực hiện, một số tín hiệu bị chặn và sau đó botnet tự tách khỏi thiết bị đầu cuối. Tương tự Mirai, botnet Dark_nexus sẽ tự liên kết với cổng 7630. Ngoài ra, mã độc sẽ cố gắng che giấu các hoạt động của botnet này bằng cách đổi tên thành /bin/busybox.

Botnet này có playload tùy chỉnh cho tổng cộng 12 mẫu kết cấu CPU khác nhau và phát tán tùy thuộc vào cấu hình và thiết lập của nạn nhân.

Botnet kết nối với hai máy chủ C&C cùng một máy chủ nhận báo cáo về các dịch vụ có lỗ hổng – chứa IP và số cổng - tại thời điểm phát hiện mục tiêu.

Địa chỉ máy chủ được hardcode thành các trình tải xuống hoặc một reverse proxy, trong một số trường hợp, được sử dụng để biến mỗi nạn nhân thành proxy cho máy chủ lưu trữ.

Các cuộc tấn công được khởi chạy bởi botnet này cũng khá điển hình, ngoại trừ lệnh browser_http_req. Các nhà nghiên cứu cho biết thành phần này "

rất phức tạp " và

" ngụy trang thành một lưu lượng vô hại sinh ra bởi trình duyệt".

Một tính năng thú vị khác là ngăn thiết bị khởi động lại. Chức khăng khởi động lại (cron service) bị xâm nhập và không cho hoạt động, đồng thời mã độc cũng tước quyền truy cập của các tệp thực thi có thể khởi động lại máy.

Các nhà nghiên cứu nhận định greek.Helios, một cái tên nổi tiếng về botnet trên các diễn đàn ngầm trong nhiều năm qua, đã tạo ra Dark_nexus.

Các nhà nghiên cứu cũng tìm thấy các proxy socks5 trong một số phiên bản của mã độc.

"Có thể động cơ của hacker là bán các quyền truy cập vào các proxy này trên các diễn đàn ngầm. Tuy nhiên, chúng tôi chưa tìm thấy bằng chứng về điều này", nhà nghiên cứu cho hay.

Để ngăn chặn botnet, doanh nghiệp cần một giải pháp bảo mật hệ thống phù hợp với quy mô với ngân sách đầu tư hợp lý. Công ty ITMAP ASIA - Nhà phân phối chính thức của hãng bảo mật WatchGuard tại Việt Nam, cung cấp những giải pháp cũng như các thiết bị tường lửa đảm bảo an toàn cho hệ thống doanh nghiệp.

Tùy theo quy mô, công ty cung cấp các dòng sản phẩm tường lửa dòng Mseries như WatchGuard Firebox M270 cho trên 150 user và WatchGuard Firebox M470 và M570 phù hợp cho trên 400 user.

Ngoài ra, hãng bảo mật WatchGuard hỗ trợ cho hệ thống làm việc tại nhà với gói Passport thiết lập hệ thống an toàn giúp nhân viên và doanh nghiệp tiếp tục công việc từ xa hiệu quả và bảo mật hơn. Gói Passport bao gồm MFA (Multifactor Authentication) và AuthPoint miễn phí sử dụng trong 120 ngày với 250 user.

Mọi chi tiết liên hệ về sản phẩm và dịch vụ WatchGuard vui lòng liên lạc với công ty ITMAP ASIA - Nhà phân phối chính thức của hãng tại Việt Nam

555 Trần Hưng Đạo, P. Cầu Kho, quận 1, Tp.HCM

028 5404 0799 - 5404 0717

info@itmapasia.com

![[thủ thuật] trải nghiệm j2team security - extension chống đào tiền ảo, bảo vệ facebook cá nhân, ...](data/upload/media/1018.jpeg)

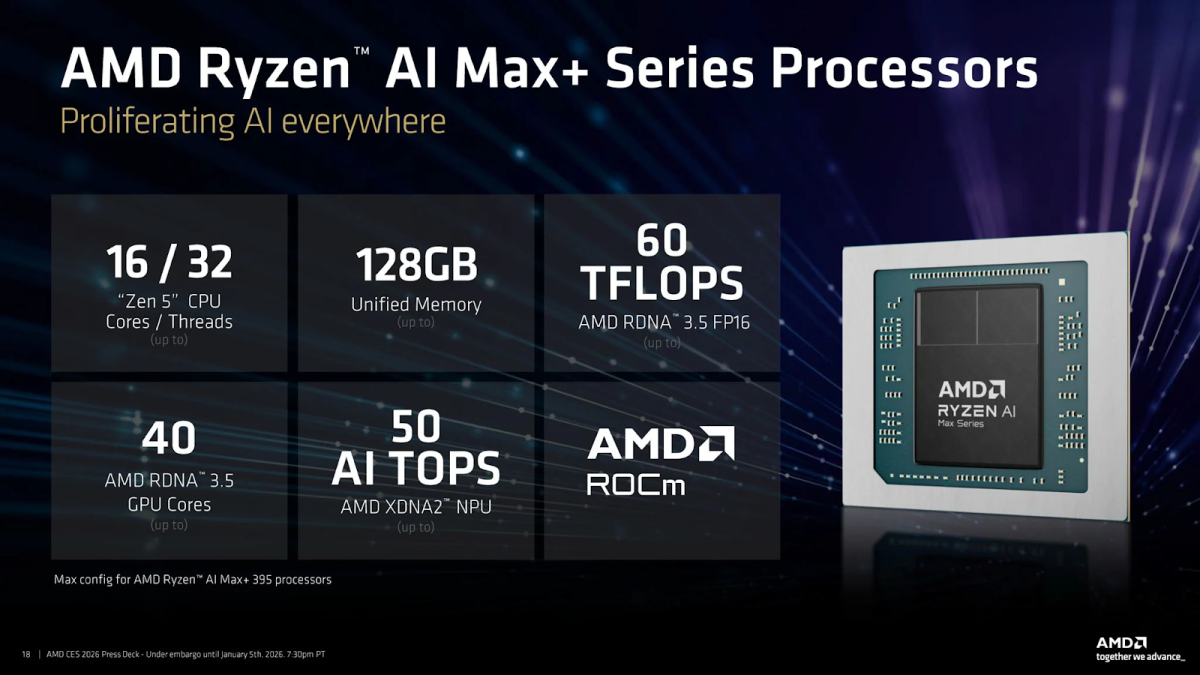

#AMD

#AMD