giải phẫu một cuộc tấn công endpoint

Giải phẫu một cuộc tấn công endpoint

Các cuộc tấn công mạng ngày càng trở nên tinh vi khi các công cụ và dịch vụ trên web đen - và thậm chí cả web bề mặt - cho phép các tác nhân đe dọa có kỹ năng thấp tạo ra các mối đe dọa có khả năng né tránh cao. Thật không may, hầu hết các phần mềm độc hại hiện đại ngày nay đều lẩn tránh các dịch vụ chống phần mềm độc hại dựa trên chữ ký truyền thống, đến các endpoint một cách dễ dàng. Do đó, các tổ chức thiếu cách tiếp cận bảo mật theo lớp thường rơi vào tình trạng bấp bênh. Hơn nữa, các tác nhân đe dọa cũng trở nên cực kỳ thành công trong việc lừa đảo người dùng ra khỏi thông tin đăng nhập của họ hoặc chỉ đơn giản là cưỡng bức thông tin xác thực nhờ vào việc sử dụng lại mật khẩu một cách phổ biến.

Nhiều thay đổi trong bối cảnh mối đe dọa an ninh mạng trong thập kỷ qua, nhưng có một điều vẫn không thay đổi: điểm cuối đang bị bao vây. Điều đã thay đổi là cách những kẻ tấn công thỏa hiệp các điểm cuối. Những kẻ đe dọa đã học cách kiên nhẫn hơn sau khi đạt được chỗ đứng ban đầu trong một hệ thống (và về cơ bản là phạm vi nạn nhân của chúng).

Lấy ví dụ về vụ tấn công ransomware Norsk Hydro: Lần lây nhiễm ban đầu xảy ra ba tháng trước khi kẻ tấn công thực hiện ransomware và khóa nhiều hệ thống máy tính của nhà sản xuất. Đó là quá đủ thời gian để Norsk phát hiện ra vi phạm trước khi thiệt hại có thể xảy ra, nhưng thực tế là hầu hết các tổ chức chỉ đơn giản là không có sẵn một chiến lược bảo mật nhiều lớp phức tạp.

Trên thực tế, Báo cáo về Chi phí vi phạm dữ liệu gần đây nhất của IBM cho thấy các tổ chức phải mất trung bình 280 ngày để xác định và ngăn chặn vi phạm. Đó là hơn 9 tháng mà kẻ tấn công có thể đang ngồi trên mạng của bạn để lập kế hoạch cho cuộc đảo chính.

Vậy, chính xác thì những kẻ tấn công đang làm gì với thời gian đó? Làm thế nào để họ đi đến điểm cuối mà không bị phát hiện?

Nó thường bắt đầu bằng một email lừa đảo. Bất kể bạn chọn báo cáo nào để tham khảo, hầu hết đều chỉ ra rằng khoảng 90% các cuộc tấn công mạng đều bắt đầu bằng lừa đảo. Có một số kết quả khác nhau liên quan đến một trò lừa đảo thành công, từ thông tin xác thực bị xâm nhập đến một trojan truy cập từ xa đang chạy trên máy tính. Đối với lừa đảo thông tin xác thực, các tác nhân đe dọa gần đây nhất đã tận dụng các miền phụ có thể tùy chỉnh của các dịch vụ đám mây nổi tiếng để lưu trữ các biểu mẫu xác thực hợp pháp.

Ảnh chụp màn hình trên là từ phòng thí nghiệm WatchGuard Threat Lab gần đây đã gặp phải. Liên kết trong email đã được tùy chỉnh cho từng người nhận, cho phép kẻ tấn công điền địa chỉ email của nạn nhân vào dạng giả để tăng độ tin cậy. Phish thậm chí còn được lưu trữ trên miền do Microsoft sở hữu, mặc dù trên miền phụ (servicemanager00) dưới sự kiểm soát của kẻ tấn công, vì vậy bạn có thể thấy người dùng chưa được đào tạo có thể rơi vào điều gì đó như thế này.

Trong trường hợp lừa đảo phần mềm độc hại, những kẻ tấn công (hoặc ít nhất là những kẻ thành công) phần lớn đã ngừng đính kèm tệp thực thi phần mềm độc hại vào email. Ngày nay, hầu hết mọi người đều nhận ra rằng việc khởi chạy tệp đính kèm email có thể thực thi là một ý tưởng tồi và hầu hết các dịch vụ email và ứng dụng khách đều có các biện pháp bảo vệ kỹ thuật để ngăn chặn một số ít vẫn nhấp vào. Thay vào đó, những kẻ tấn công sử dụng các tệp nhỏ giọt, thường ở dạng tài liệu Office có macro hoặc tệp JavaScript.

Phương pháp tài liệu hoạt động tốt nhất khi người nhận chưa cập nhật cài đặt Microsoft Office của họ hoặc chưa được đào tạo để tránh các tài liệu được kích hoạt macro. Phương pháp JavaScript là một phương pháp phổ biến gần đây sử dụng công cụ tạo tập lệnh tích hợp sẵn của Windows để bắt đầu cuộc tấn công. Trong cả hai trường hợp, công việc duy nhất của tệp nhỏ giọt là xác định hệ điều hành, sau đó gọi điện về nhà và tải trọng phụ.

Trọng tải thứ cấp đó thường là trojan hoặc botnet truy cập từ xa ở một số dạng bao gồm một bộ công cụ như keylogger, shell script-injection và khả năng tải xuống các mô-đun bổ sung. Sự lây nhiễm thường không giới hạn ở một điểm cuối trong thời gian dài sau đó. Những kẻ tấn công có thể sử dụng chỗ đứng của mình để xác định các mục tiêu khác trên mạng của nạn nhân và trói buộc họ.

Thậm chí còn dễ dàng hơn nếu những kẻ tấn công quản lý để có được một bộ thông tin xác thực hợp lệ và tổ chức chưa triển khai xác thực đa yếu tố. Nó cho phép tác nhân đe dọa về cơ bản đi vào ngay qua cửa trước kỹ thuật số. Sau đó, chúng có thể sử dụng các dịch vụ của chính nạn nhân - như các công cụ tạo tập lệnh Windows tích hợp sẵn và các dịch vụ triển khai phần mềm - trong một cuộc tấn công trực tiếp để thực hiện các hành động độc hại. Chúng tôi thường thấy các tác nhân đe dọa tận dụng PowerShell để triển khai phần mềm độc hại không lọc nhằm chuẩn bị mã hóa và / hoặc lọc dữ liệu quan trọng.

Phòng thí nghiệm Mối đe dọa WatchGuard gần đây đã xác định được sự lây nhiễm đang diễn ra khi giới thiệu một khách hàng mới. Vào thời điểm chúng tôi đến, kẻ đe dọa đã ở trên mạng của nạn nhân một thời gian nhờ xâm phạm ít nhất một tài khoản cục bộ và một tài khoản miền có quyền quản trị. Nhóm của chúng tôi không thể xác định chính xác cách mà kẻ đe dọa có được thông tin xác thực hoặc họ đã hiện diện trên mạng bao lâu, nhưng ngay sau khi các dịch vụ săn tìm mối đe dọa của chúng tôi được bật, các chỉ báo ngay lập tức sáng lên để xác định vi phạm.

Trong cuộc tấn công này, các tác nhân đe dọa đã sử dụng kết hợp Visual Basic Scripts và hai bộ công cụ PowerShell phổ biến - PowerSploit và Cobalt Strike - để vạch ra mạng của nạn nhân và khởi chạy phần mềm độc hại. Một hành vi mà chúng tôi đã thấy đến từ bộ giải mã mã shell của Cobalt Strike cho phép các tác nhân đe dọa tải xuống các lệnh độc hại, tải chúng vào bộ nhớ và thực thi chúng trực tiếp từ đó mà không cần mã chạm vào ổ cứng của nạn nhân. Các cuộc tấn công phần mềm độc hại không có bộ lọc này có thể từ khó đến không thể phát hiện bằng các công cụ chống phần mềm độc hại điểm cuối truyền thống dựa vào việc quét các tệp để xác định các mối đe dọa.

Ở những nơi khác trên mạng, nhóm của chúng tôi đã thấy các tác nhân đe dọa sử dụng PsExec, một công cụ tích hợp sẵn trong Windows, để khởi chạy trojan truy cập từ xa với các đặc quyền cấp HỆ THỐNG nhờ thông tin đăng nhập quản trị viên miền bị xâm phạm. Nhóm cũng xác định các tác nhân đe dọa cố gắng lấy dữ liệu nhạy cảm sang tài khoản DropBox bằng công cụ quản lý lưu trữ đám mây dựa trên dòng lệnh.

May mắn thay, họ đã có thể xác định và dọn dẹp phần mềm độc hại một cách nhanh chóng. Tuy nhiên, nếu nạn nhân không thay đổi thông tin đăng nhập đã bị đánh cắp, kẻ tấn công có thể bắt đầu lại cuộc tấn công theo ý muốn. Nếu nạn nhân triển khai công cụ Phản hồi và Phát hiện Điểm cuối (EDR) nâng cao như một phần của chiến lược bảo mật phân lớp, họ có thể đã ngăn chặn hoặc làm chậm thiệt hại được tạo ra từ các thông tin đăng nhập bị đánh cắp đó.

Những kẻ tấn công đang nhắm mục tiêu vào các doanh nghiệp một cách bừa bãi, ngay cả các tổ chức nhỏ. Chỉ dựa vào một lớp bảo vệ đơn giản không còn hoạt động để giữ an toàn cho doanh nghiệp. Bất kể quy mô của một tổ chức, điều quan trọng là phải áp dụng phương pháp bảo mật phân lớp có thể phát hiện và ngăn chặn các cuộc tấn công điểm cuối hiện đại. Điều này có nghĩa là các biện pháp bảo vệ từ chu vi xuống đến điểm cuối, bao gồm đào tạo người dùng ở giữa. Và, đừng quên về vai trò của xác thực đa yếu tố (MFA) - có thể là sự khác biệt giữa việc dừng một cuộc tấn công và trở thành một thống kê vi phạm khác.

ITMAP ASIA - Nhà phân phối chính thức của hãng bảo mật WatchGuard tại Việt Nam

555 Trần Hưng Đạo, P. Cầu Kho, quận 1, TP.HCM

028 5404 0717 - 5404 0799

info@itmapasia.com

Bình luận

Bài viết bạn có thể quan tâm

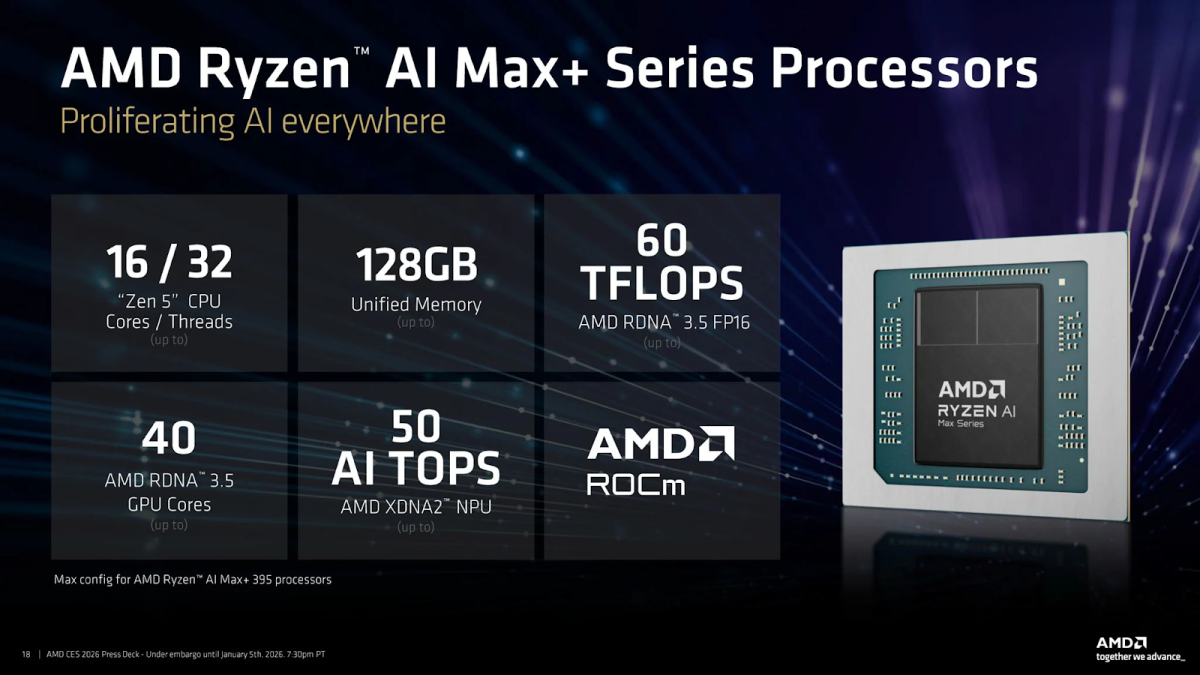

Đánh giá AMD Ryzen 5 5500GT: APU giá rẻ, giải pháp toàn diện cho PC gia đình

APU là một trong những hướng đi quan trọng của AMD trong nhiều năm qua, kết hợp sức mạnh xử lý của CPU và GPU trên cùng một vi xử lý để mang đến giải pháp “tất cả trong một”

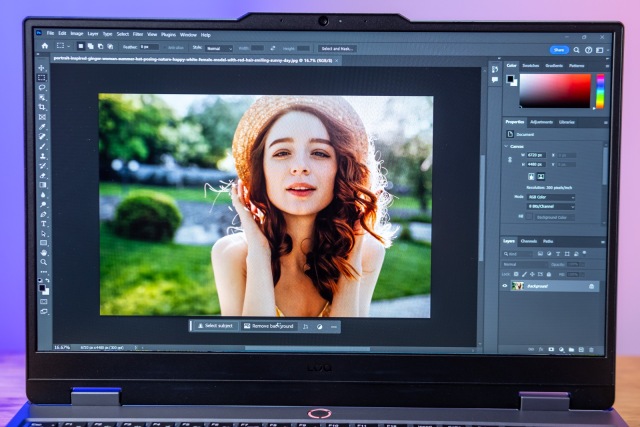

Loạt laptop gaming Lenovo trang bị CPU AMD game thủ không thể bỏ qua

Hệ thống tản nhiệt trứ danh của Lenovo khi kết hợp cùng sự mạnh mẽ và tối ưu của AMD như “hổ mọc thêm cánh”. Nếu bạn đang tìm kiếm một chiếc máy vừa mát mẻ, vừa có hiệu năng mạnh mẽ để chiến game dịp cuối năm thì các dòng máy gaming Lenovo dưới đây là những lựa chọn không thể bỏ qua.

Những mẫu laptop AI đáng mua nhất dịp cuối năm 2025, giá chỉ từ 19 triệu đồng!

Laptop AI mang lại hàng loạt tiện ích trong trong quá trình làm việc, sử dụng hàng ngày. Ở thời điểm hiện tại, nhờ dòng chip AMD Ryzen™ AI 300 series mà mức giá của laptop AI đã cực kỳ dễ tiếp cận và trải dài đủ các phân khúc để người dùng dễ dàng lựa chọn

Đánh giá AMD Ryzen 5 5600GT – Giải pháp tất cả trong một cho người dùng phổ thông và doanh nghiệp vừa & nhỏ

Trong bối cảnh chi phí đầu tư CNTT ngày càng được cân nhắc kỹ lưỡng, người dùng phổ thông cũng như doanh nghiệp vừa và nhỏ đang tìm kiếm một giải pháp điện toán tất cả trong một, hiệu năng đủ mạnh, ổn định lâu dài nhưng vẫn có mức giá hợp lý. Đây chính là lý do AMD Ryzen 5 5600GT trở thành một lựa chọn rất đáng cân nhắc: một bộ vi xử lý đa nhân, tích hợp đồ họa, hướng đến hiệu quả thực tế thay vì chạy đua thông số.

#AMD

#AMD