medusalocker ransomw sẽ vượt qua hầu hết các phần mềm chống vi-rút

MedusaLocker Ransomware sẽ vượt qua hầu hết các phần mềm chống vi-rút

Tuần trước đã xuất hiện 1 ransomware với các kỹ thuật trốn tránh độc đáo trong một biến thể mới, hoặc có thể là một bản sao, của ransomware MedusaLocker. MedusaLocker ransomware, lần đầu tiên xuất hiện vào tháng 9 năm 2019, đi kèm với một file vá lỗi để tránh bị phát hiện.

Các file vá lỗi chứa các lệnh script đang chạy trong Command Prompt trên các máy Windows và có phần đuôi .bat. Trong các file vá lỗi độc hại đi kèm với ransomware đã tìm thấy một lệnh chỉnh sửa cài đặt Windows để xóa Windows Defender khi máy tính được khởi động vào chế độ an toàn mà không bật mạng (Chế độ tối thiểu).

reg delete HKLMSystemCurrentControlSetControlSafeBootMinimalWinDefend /f

Lệnh này ghi: xóa mục đăng ký, HKLM System CurrentControlset Control SafeBoot Minimal WinDefend, mà không cần xác nhận. Vị trí của mục cho biết điều này ảnh hưởng đến máy tính khi khởi động vào chế độ an toàn.

Ngoài ra còn tìm thấy file vá lỗi bổ sung MedusaLocker dưới dạng dịch vụ có tên là backup backupvt và định cấu hình để chạy trên mọi khởi động vào chế độ an toàn Tối thiểu. Điều này ẩn tên file khi nhìn vào các dịch vụ. Nó cũng làm cho MedusaLocker có sẵn để chạy ở chế độ an toàn Tối thiểu.

Sau khi thiết lập môi trường chế độ an toàn đến nơi có thể chạy mà không bị nhiễu. Các file vá lỗi cấu hình khởi động tiếp theo của máy tính để chạy ở chế độ an toàn Tối thiểu và khởi động lại máy tính một cách im lặng. Khi máy tính khởi động lại, nó sẽ chuyển sang chế độ an toàn và khởi động dịch vụ MedusaLocker. Tiếp theo, MedusaLocker chạy và mã hóa tất cả các file trên máy tính nạn nhân mà không phải lo lắng về việc phần mềm chống vi-rút chặn nó.

Nói chung, mặc dù đây không phải là một kỹ thuật trốn tránh mới, không có cuộc tấn công ransomware nào khác sử dụng kỹ thuật này để khắc phục phần mềm chống vi-rút. Khởi động vào chế độ an toàn như thế này cũng ngăn chặn gần như tất cả các chương trình chống vi-rút của bên thứ 3 chạy, khiến MedusaLocker đặc biệt khó phát hiện.

Cuộc tấn công ransomware này rất giỏi lẩn tránh và hiệu quả trong việc khắc phục các biện pháp bảo vệ chống phần mềm endpoint truyền thống, khiến việc bảo mật các lớp thực sự cần thiết. Trong một thử nghiệm, tính năng APT Blocker trên nền tảng Cloud của WatchGuard đã xác định và chặn mối đe dọa ở cả vành đai và sự kết hợp với TDR (Threat Detection and Response) ở endpoint, nhưng chỉ sau khi nó vượt qua vòng phát hiện dựa trên chữ ký.

Module ngăn chặn Host Ransomware (HRP) của TDR cũng nhanh chóng xác định và chặn sự xâm nhập MedusaLocker mã hóa máy tính nạn nhân, nhưng chỉ khi ransomware thực thi trong khi dịch vụ TDR đang chạy và không ở chế độ an toàn. Bởi vì nó rất nguy hiểm khi chạy các trình điều khiển của bên thứ ba như các công cụ chống phần mềm độc hại ở chế độ an toàn, nên có khả năng bạn sẽ thấy nhiều công cụ nắm bắt được mối đe dọa này nếu nó đi xa đến thế.

Thêm vào đó, hãy cẩn thận với các file vá lỗi hàng loạt được tải xuống từ Internet. Họ có thể chạy mã và thao tác đăng ký để vô hiệu hóa mọi chương trình chống vi-rút được cài đặt với thủ thuật chế độ an toàn này. Không bao giờ chạy một file không xác định mà không xác minh nguồn.

Các chỉ số (IoCs)

Batch FileBEA5DD8F1E5BF6D0184BEC09A87E2AEA

MedusaLocker 3EA4DFE71D3BDB4B0A5B0D472433628A

Để phòng chống ransomware tốt nhất, hãng bảo mật WatchGuard đến từ Mỹ với các tính năng TDR và APT Blocker chỉ có trong gói Total Security Suite. Hãy liên hệ với công ty ITMAP ASIA - Nhà phân phối chính thức của hãng WatchGuard tại Việt Nam để biết thêm chi tiết về sản phẩm và các gói dịch vụ.

555 Trần Hưng Đạo, P. Cầu Kho, quận 1, TP.HCM

028 5404 0717 - 5404 0799

info@itmapasia.com

Bình luận

Bài viết bạn có thể quan tâm

Đánh giá AMD Ryzen 5 5500GT: APU giá rẻ, giải pháp toàn diện cho PC gia đình

APU là một trong những hướng đi quan trọng của AMD trong nhiều năm qua, kết hợp sức mạnh xử lý của CPU và GPU trên cùng một vi xử lý để mang đến giải pháp “tất cả trong một”

Loạt laptop gaming Lenovo trang bị CPU AMD game thủ không thể bỏ qua

Hệ thống tản nhiệt trứ danh của Lenovo khi kết hợp cùng sự mạnh mẽ và tối ưu của AMD như “hổ mọc thêm cánh”. Nếu bạn đang tìm kiếm một chiếc máy vừa mát mẻ, vừa có hiệu năng mạnh mẽ để chiến game dịp cuối năm thì các dòng máy gaming Lenovo dưới đây là những lựa chọn không thể bỏ qua.

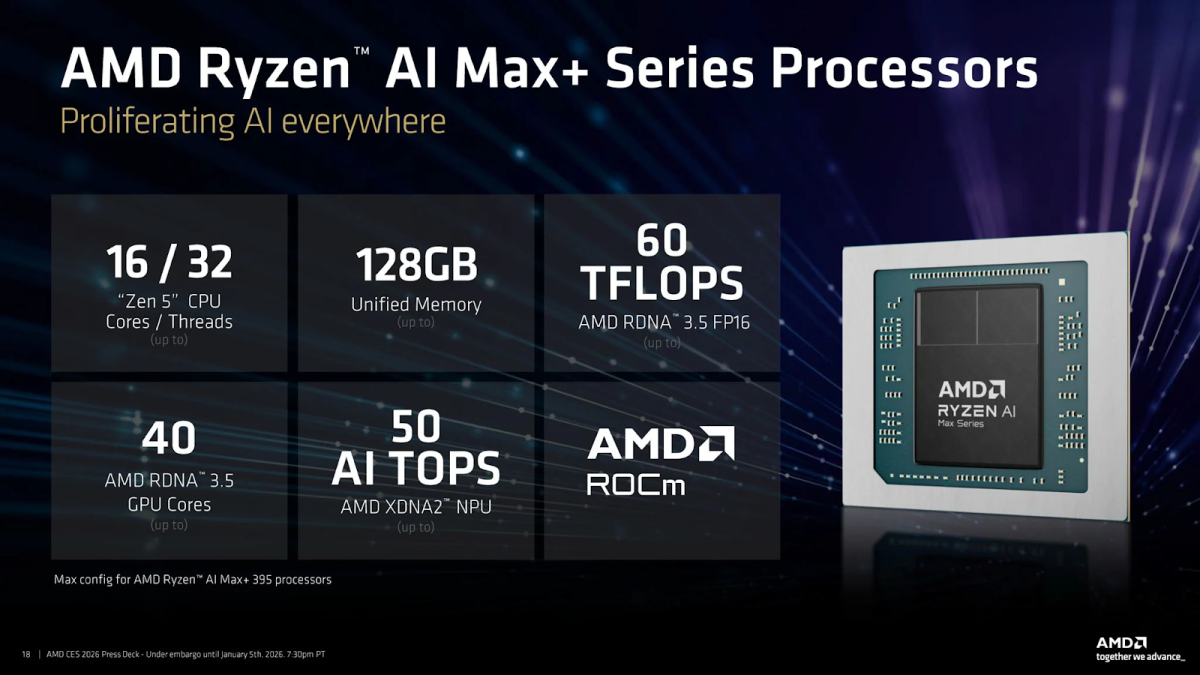

Những mẫu laptop AI đáng mua nhất dịp cuối năm 2025, giá chỉ từ 19 triệu đồng!

Laptop AI mang lại hàng loạt tiện ích trong trong quá trình làm việc, sử dụng hàng ngày. Ở thời điểm hiện tại, nhờ dòng chip AMD Ryzen™ AI 300 series mà mức giá của laptop AI đã cực kỳ dễ tiếp cận và trải dài đủ các phân khúc để người dùng dễ dàng lựa chọn

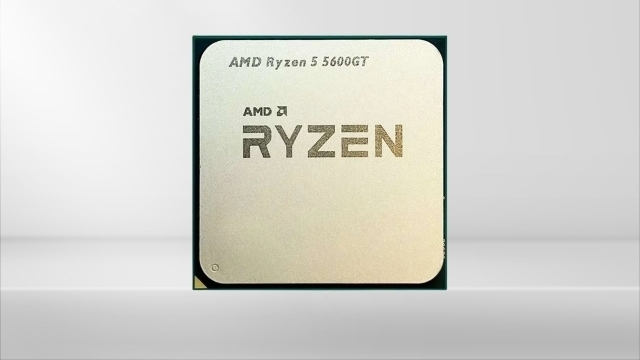

Đánh giá AMD Ryzen 5 5600GT – Giải pháp tất cả trong một cho người dùng phổ thông và doanh nghiệp vừa & nhỏ

Trong bối cảnh chi phí đầu tư CNTT ngày càng được cân nhắc kỹ lưỡng, người dùng phổ thông cũng như doanh nghiệp vừa và nhỏ đang tìm kiếm một giải pháp điện toán tất cả trong một, hiệu năng đủ mạnh, ổn định lâu dài nhưng vẫn có mức giá hợp lý. Đây chính là lý do AMD Ryzen 5 5600GT trở thành một lựa chọn rất đáng cân nhắc: một bộ vi xử lý đa nhân, tích hợp đồ họa, hướng đến hiệu quả thực tế thay vì chạy đua thông số.

#AMD

#AMD