lỗi cisco webex cho phép thực thi mã từ xa

Lỗi Cisco Webex cho phép thực thi mã từ xa

Cisco đã vá hai lỗ hổng nghiêm trọng trong tuần này, trong các sản phẩm Phần mềm Webex và IOS XE.

Cisco Systems đã sửa hai lỗ hổng nghiêm trọng cao trong các sản phẩm của mình, bao gồm một lỗ hổng trong nền tảng hội nghị video Webex nổi tiếng có thể cho phép kẻ tấn công từ xa thực thi các lệnh.

Lỗ hổng Webex nghiêm trọng tồn tại trong giao diện quản lý dựa trên web của Cisco Webex Video Mesh, một tính năng tăng cường âm thanh, video và nội dung trên cơ sở hạ tầng hiện tại.

Khai thác thành công có thể cho phép kẻ tấn công thực thi các lệnh tùy ý trên hệ điều hành Linux cơ bản với các đặc quyền ‘root’ trên một điểm được nhắm mục tiêu, theo báo cáo bảo mật của Cisco, được phát hành trong tuần này.

Để những kẻ tấn công có thể khai thác lỗ hổng từ xa, chúng sẽ cần phải được xác thực, theo báo cáo có đề cập; có nghĩa là trước tiên họ cần đăng nhập vào giao diện quản lý trên web với các đặc quyền quản trị và sau đó chỉ định các hành động muốn thực thi. Giao diện quản lý Webex không kiểm tra tính hợp lệ các yêu cầu này, cho phép kẻ tấn công thực thi các lệnh tùy ý.

Lỗ hổng ảnh hưởng đến các bản phát hành Phần mềm Video của Cisco Webex trước ngày 2019.09.19.1956m (phiên bản cố định). Lỗ hổng được tìm thấy trong quá trình kiểm tra bảo mật nội bộ, có điểm CVSS là 7.2 trên 10, khiến nó trở nên nghiêm trọng. Cisco cho biết họ chưa nhận được bất kỳ khai thác nào về sự cố này.

‘Gã khổng lồ’ mạng cũng đã phát hành các bản sửa lỗi nghiêm trọng khác trong giao diện người dùng web của Phần mềm Cisco IOS và Cisco IOS XE. IOS XE, phiên bản dựa trên Linux của Hệ điều hành mạng liên kết mạng (IOS) dựa trên Linux, là phần mềm hỗ trợ các bộ định tuyến và chuyển mạch của Cisco. Các sản phẩm được hỗ trợ bởi IOS XE bao gồm các bộ chuyển mạch doanh nghiệp (bao gồm cả dòng Cisco Catalyst), bộ định tuyến nhánh và bộ định tuyến biên bao gồm ASR 1013.

Lỗ hổng có thể cho phép kẻ tấn công từ xa không cần xác thực, thực hiện cuộc tấn công giả mạo yêu cầu chéo (CSRF) trên các hệ thống bị ảnh hưởng. Các cuộc tấn công CSRF, thường được khởi chạy thông qua các email sử dụng kỹ thuật ‘social engineering’, lừa các nạn nhân nhấp vào các liên kết được tạo ra sau đó gửi yêu cầu giả mạo đến máy chủ.

Lỗ hổng bắt nguồn từ các biện pháp bảo vệ CSRF không đủ cho giao diện người dùng web trên một thiết bị bị ảnh hưởng, theo Cisco. Kẻ tấn công trước tiên có thể khai thác lỗ hổng bằng cách thuyết phục người dùng nhấp vào liên kết độc hại.

Sau đó, cuộc tấn công thành công có thể cho phép kẻ tấn công thực hiện các hành động tùy ý với mức độ quyền của người dùng được chỉ định, theo lời khuyên của Cisco. Nếu người dùng có đặc quyền quản trị, kẻ tấn công có thể thay đổi cấu hình, thực thi lệnh hoặc tải lại thiết bị bị ảnh hưởng.

Lỗ hổng, được phát hiện bởi Mehmet Önder Key, ảnh hưởng đến các thiết bị của Cisco đang chạy các bản phát hành của Phần mềm Cisco IOS hoặc Cisco IOS XE cũ hơn 16.1.1 với tính năng HTTP server được bật. Cisco cho biết họ chưa nhận được bất kỳ báo cáo nào trên thế giới liên quan đến lỗ hổng này, xếp thứ 8,8 trên 10 trên thang điểm CVSS.

Cisco đã ban hành 14 bản vá cho các lỗ hổng trên các sản phẩm của mình, bao gồm 12 lỗi trung bình và hai lỗ hổng nghiêm trọng. Tuần trước, công ty đã phát hành các bản vá cho ba lỗ hổng nghiêm trọng ảnh hưởng đến một công cụ chính để quản lý nền tảng và chuyển mạch mạng. Những lỗi đó có thể cho phép kẻ tấn công từ xa không được xác thực bỏ qua xác thực điểm cuối và thực hiện các hành động tùy ý với các đặc quyền quản trị trên các thiết bị được nhắm mục tiêu, công ty cho biết.

Nhà phân phối giải pháp Firewall WatchGuard:

ITMAP ASIA JSC

555 Trần Hưng Đạo, P. Cầu Kho, Q.1, TP.HCM

Email: info@itmapasia.com

Đt: 028 5404 0717 - 5404 0799

Bình luận

Bài viết bạn có thể quan tâm

Đánh giá AMD Ryzen 5 5500GT: APU giá rẻ, giải pháp toàn diện cho PC gia đình

APU là một trong những hướng đi quan trọng của AMD trong nhiều năm qua, kết hợp sức mạnh xử lý của CPU và GPU trên cùng một vi xử lý để mang đến giải pháp “tất cả trong một”

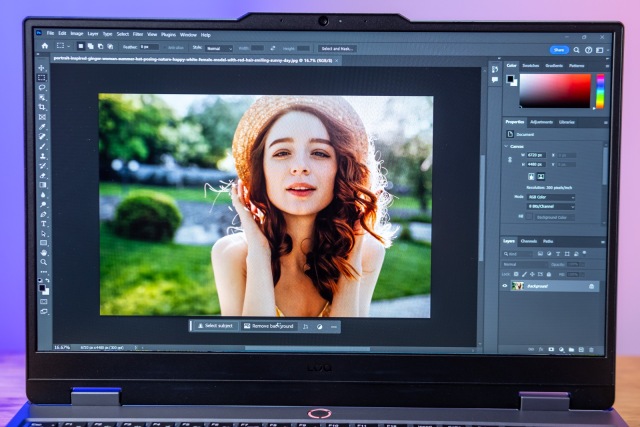

Loạt laptop gaming Lenovo trang bị CPU AMD game thủ không thể bỏ qua

Hệ thống tản nhiệt trứ danh của Lenovo khi kết hợp cùng sự mạnh mẽ và tối ưu của AMD như “hổ mọc thêm cánh”. Nếu bạn đang tìm kiếm một chiếc máy vừa mát mẻ, vừa có hiệu năng mạnh mẽ để chiến game dịp cuối năm thì các dòng máy gaming Lenovo dưới đây là những lựa chọn không thể bỏ qua.

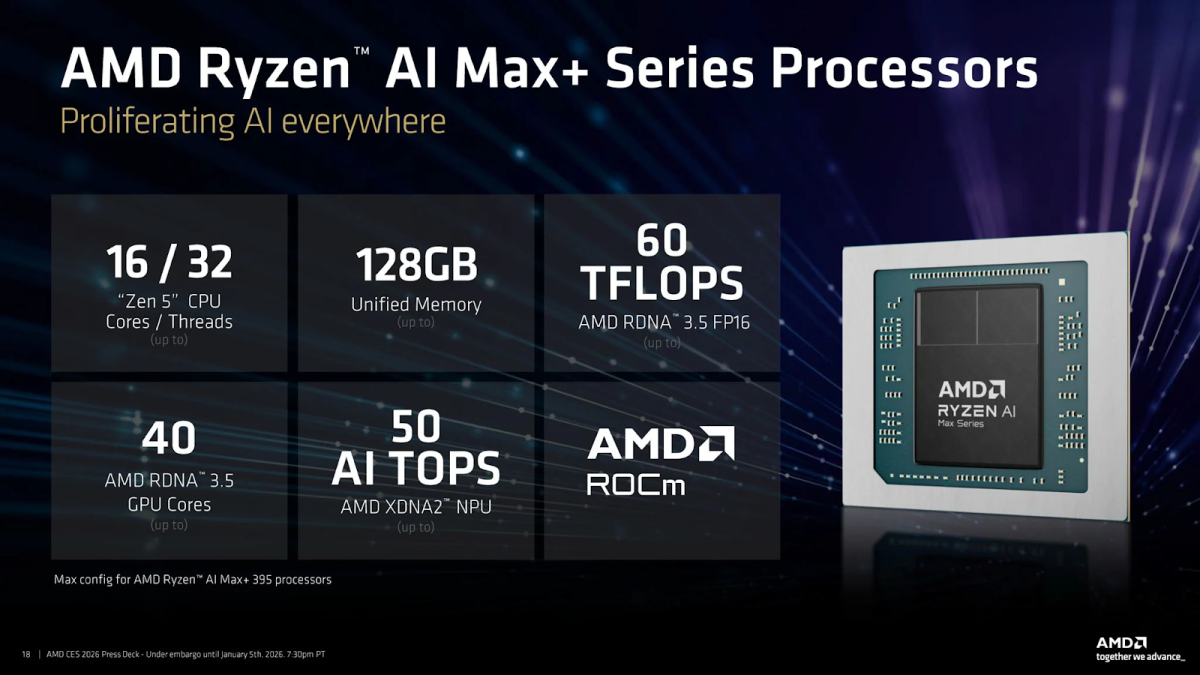

Những mẫu laptop AI đáng mua nhất dịp cuối năm 2025, giá chỉ từ 19 triệu đồng!

Laptop AI mang lại hàng loạt tiện ích trong trong quá trình làm việc, sử dụng hàng ngày. Ở thời điểm hiện tại, nhờ dòng chip AMD Ryzen™ AI 300 series mà mức giá của laptop AI đã cực kỳ dễ tiếp cận và trải dài đủ các phân khúc để người dùng dễ dàng lựa chọn

Đánh giá AMD Ryzen 5 5600GT – Giải pháp tất cả trong một cho người dùng phổ thông và doanh nghiệp vừa & nhỏ

Trong bối cảnh chi phí đầu tư CNTT ngày càng được cân nhắc kỹ lưỡng, người dùng phổ thông cũng như doanh nghiệp vừa và nhỏ đang tìm kiếm một giải pháp điện toán tất cả trong một, hiệu năng đủ mạnh, ổn định lâu dài nhưng vẫn có mức giá hợp lý. Đây chính là lý do AMD Ryzen 5 5600GT trở thành một lựa chọn rất đáng cân nhắc: một bộ vi xử lý đa nhân, tích hợp đồ họa, hướng đến hiệu quả thực tế thay vì chạy đua thông số.

#AMD

#AMD